En esta entrevista realizada por Reporteros Sin Fronteras (RSF), el experto en tecnología Benjamin Finn advierte a los periodistas sobre la amenaza que suponen los metadatos y detalla las herramientas disponibles para que se protejan a sí mismos y a sus fuentes.

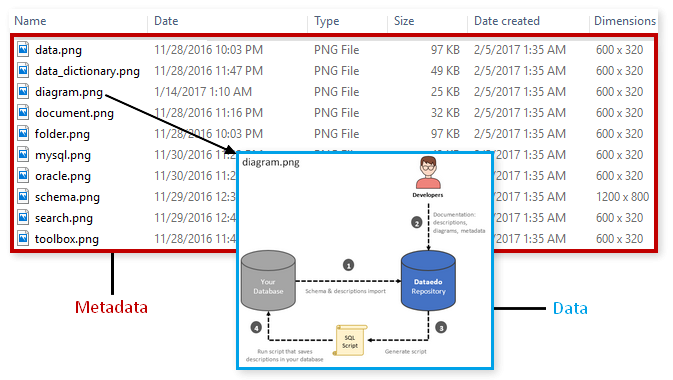

Reporteros Sin Fronteras (RSF): ¿Qué son los metadatos?

Benjamin Finn (BF): En su sentido más estricto, los metadatos son datos que describen otros datos. Las plataformas tienen diferentes necesidades de metadatos para su funcionamiento: información como la fecha, la hora, el nombre del archivo, la configuración, la ubicación, el encabezado del correo electrónico, el destinatario, los nombres de los servidores, el software y mucho más. También puede incluir los enlaces en los que el usuario hace clic, cuánto tiempo permanece en una página, lo que compra y todos los hábitos o intereses rastreables que muestra. Hay metadatos sobre todo lo que el usuario hace en un ordenador, incluidos los archivos personales, los documentos, las redes sociales y todas las búsquedas en la web. Estos datos pueden combinarse en múltiples plataformas mediante perfiles y rastreadores, también conocidos como cookies, para obtener un conocimiento profundo de quién es alguien e incluso predecir su comportamiento en línea.

RSF: ¿Cómo pueden utilizarse los metadatos para la vigilancia?

BF: Las autoridades gubernamentales no siempre pueden acceder al contenido de una conversación cifrada, pero a través de los metadatos pueden conocer la identidad de quienes se comunican. Por ejemplo, a través de un proveedor de servicios de Internet (ISP), las autoridades pueden acceder a información sobre con quién se pone en contacto un periodista, la geolocalización y los movimientos de su contacto, el tipo de aplicación que utiliza y el tamaño del archivo que envía, ya sea cifrado o no. Aunque el contenido del mensaje en sí es inaccesible, los metadatos revelan información vital que puede utilizarse tanto contra el remitente como contra el destinatario. Empresas como Google o Facebook pagan una cantidad exorbitante por los metadatos, lo que anima a las aplicaciones y a los proveedores de servicios de Internet (ISP) a recopilarlos de sus usuarios. A las empresas no les interesa lo que dice o hace un usuario individual, sino poder obtener estadísticas específicas de millones de usuarios sobre sus hábitos, horarios e intereses, lo que resulta beneficioso para su crecimiento, sus ventas y su marketing.

RSF: ¿El sistema de vigilancia masiva de China explota los metadatos?

BF: El sistema de vigilancia masiva estatal de China, conocido como Skynet, controla a sus ciudadanos a través de Internet, cámaras de vigilancia y otras tecnologías digitales. Sus sistemas internos se desarrollaron utilizando los datos —incluidos, por supuesto, los metadatos— recopilados a través de WeChat, una aplicación multifuncional de mensajería instantánea, red social y pago móvil muy utilizada por los ciudadanos chinos en el país y en la diáspora. Esta tecnología permite al Gobierno chino rastrear a los usuarios de múltiples maneras, a veces incluso después de que abandonan el país. También se han añadido funciones de inteligencia artificial (IA), que utilizan principalmente metadatos de la actividad en las redes sociales y el historial de navegación, lo que permite a las autoridades “predecir” las acciones de quienes consideran problemáticos.

RSF: ¿Se pueden cifrar los metadatos?

BF: No. Por lo general, los metadatos no se pueden cifrar, ya que a menudo son necesarios para el funcionamiento de una aplicación o un sitio web. El cifrado de metadatos es una tecnología en desarrollo que muchas aplicaciones no ofrecen. Las redes privadas virtuales (VPN) pueden bloquear ciertos metadatos, como la dirección IP (un número de identificación único del dispositivo), de la aplicación. Más allá de eso, casi no hay ejemplos de cifrado de metadatos disponibles en el mercado.

RSF: ¿Existen leyes que protejan a los usuarios contra las prácticas abusivas en materia de metadatos?

BF: No. Es difícil saber a qué leyes están sujetos los metadatos de un usuario, ya que los usuarios no tienen control sobre dónde se almacenan. Las pocas leyes que existen para proteger los metadatos son débiles o fáciles de eludir. En 2016, Australia aprobó una ley de retención de metadatos que obliga a los proveedores de servicios de Internet a conservar los metadatos de los usuarios durante un máximo de dos años, poniéndolos a disposición de una serie de organismos encargados de hacer cumplir la ley sin necesidad de obtener una orden judicial. Desde entonces, esta ley ha demostrado ser peligrosa y se ha utilizado para atacar a las fuentes de los periodistas sin su conocimiento. Una ley similar sobre metadatos fue rechazada por la Unión Europea, ya que se consideró que violaba su Carta de Derechos Fundamentales.

RSF: ¿Cómo pueden protegerse los periodistas y sus fuentes?

BF: Dado que los ISP (proveedores de servicios de Internet) tienen acceso a una gran cantidad de información por defecto, combatir los problemas de privacidad puede ser una tarea difícil. No hay forma de eliminar por completo el riesgo de ser rastreado a través de los metadatos, pero las siguientes medidas pueden aumentar la privacidad mientras se está en línea.

- Utiliza una VPN en todo momento: una buena red privada virtual puede ocultar algunos metadatos, como las direcciones IP.

- Instala aplicaciones como Privacy Badger, que reduce los sistemas de rastreo que utilizan las redes sociales, y usa un dispositivo específico para las redes sociales que nunca utilices para conversaciones seguras.

- Utiliza un navegador que destaque en seguridad, como Brave o Tor; si es posible, utiliza el propio sistema Tor y no sólo el navegador.

- Utiliza aplicaciones con un alto perfil de seguridad para comunicarte, como Signal.

- Utiliza correos electrónicos cifrados, como ProtonMail, y procura que tus fuentes también lo hagan; este servicio de correo electrónico solo ofrece una protección sólida cuando se utiliza con otra cuenta de ProtonMail.

- Utiliza teléfonos desechables; cuando no los uses, déjalos apagados y con la batería extraída. Asegúrate de utilizar un proveedor de servicios de Internet diferente al de tu teléfono habitual con una tarjeta SIM específica.

- Utiliza una modalidad de intercambio físico de archivos grandes sin reunirse directamente con la fuente, por ejemplo, mediante un apartado de correos; si es necesario reunirse con la fuente, no lleves contigo ningún dispositivo.

Escrito por Benjamin Finn. Natural de Houston (EEUU), Benjamin Finn lleva una década trabajando en el sector de las tecnologías de la información, centrándose principalmente en la implementación de herramientas internas para grandes empresas, incluyendo iniciativas de ciberseguridad. Ha participado en cursos de formación sobre seguridad en contextos de Estados opresores, concretamente en Myanmar. También ha trabajado con varios grupos en Taiwán para formarlos en medidas de seguridad.