في هذه المقالة، يستعرض خبراء في الأمن الرقمي قائمة مرجعية تم إعدادها خصيصاً لمساعدة الصحفيين على حماية أنفسهم وحماية مصادرهم من الرصد والهجمات الرقمية.

يُشكل الأمن السيبراني مصدر قلق بالغ للصحفيين الذين يعملون على قضايا حسّاسة، لأنهم معرضون لخطر متزايد يتمثل في اختراق أجهزتهم الإلكترونية أو رصد اتصالاتهم، ولذا فمن الضروري أن يكونوا على دراية بالثغرات الرقمية التي قد تطالهم وأن يتخذوا خطوات استباقية لحماية أنفسهم من الرصد والهجمات الرقمية. في هذه المقالة، يستعرض خبراء في الأمن الرقمي قائمة مرجعية تم إعدادها خصيصاً لمساعدة المراسلين على حماية بياناتهم واتصالاتهم.

- فهم طبيعة التهديدات. من المهم متابعة آخر التطورات في مجال الأمن السيبراني والذكاء الاصطناعي من أجل استيعاب طبيعة الهجمات الرقمية المحتملة، مثل سرقة بيانات الدخول، أو انتحال الهوية، أو الاختراقات، أو تسريبات البيانات.

- فحص الأجهزة وتحديثها بانتظام. يُوصى بإجراء فحوصات بمضاد الفيروسات وتنظيف الأجهزة وتحديثها بشكل دوري، كما يُنصَح بالاستعانة بخدمات خارجية للتحقق من عدم تعرّض الأجهزة للاختراق، مثل التطبيقات التي ترصد حركة الشبكة وبرامج إدارة المهام التي تكشف العمليات الجارية على الكمبيوتر.

- الالتزام دائماً باستخدام شبكة خاصة افتراضية (VPN) . يتعين على الصحفيين أن يحرصوا على العمل بشبكة خاصة افتراضية (VPN)، والتحقق من أنها مُفعَّلة وقيد التشغيل دائماً. ولضمان المستوى الأمثل من الخصوصية والأمان، فإنه من المهم اختيار الخدمة بعناية والتحقق من هوية الشركة المالكة، والولاية القضائية التي تعمل ضمنها، وخصائصها الأمنية الأساسية، وممارساتها الأخلاقية.

- تشفير الأقراص الصلبة. يعد التشفير أمراً بالغ الأهمية لحماية البيانات الحسّاسة، لأنه يجعلها غير قابلة للقراءة من قبل الأطراف الخارجية التي لا تملك كلمة المرور، ولذا يحث خبراء الأمن السيبراني كافة الصحفيين على تشفير أجهزتهم الإلكترونية ونُسخها الاحتياطية بالكامل، وذلك بهدف التصدي للبرمجيات الخبيثة أو لاسترجاع البيانات في حال التعرّض للسرقة المادية.

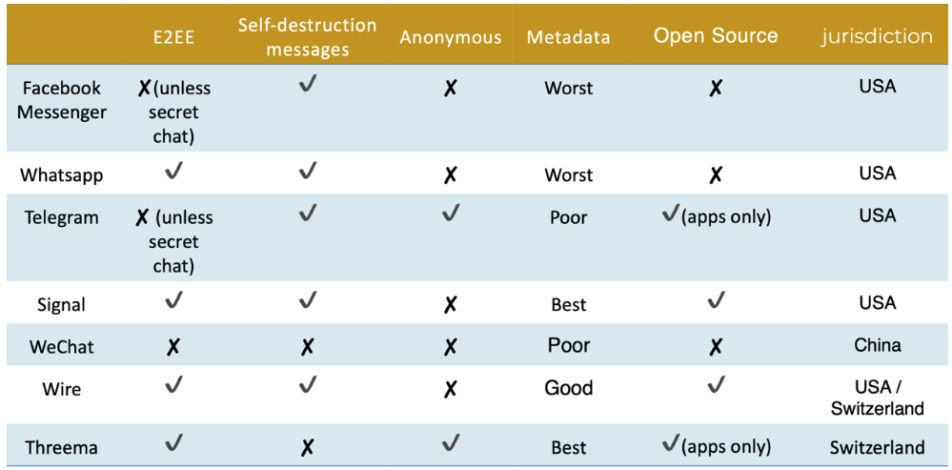

- استخدام قنوات اتصال مُشفَّرة. يُوصى بالاعتماد على تطبيقات المراسلة التي تُتيح إمكانية التشفير الشامل (E2EE)، مثل Signal وWire وWhatsApp، لما توفّره من حماية إضافية للاتصالات أثناء انتقالها عبر الإنترنت، إذ يُقدِّم الجدول أدناه مقارنة بين مختلف تطبيقات المراسلة من حيث الأمان والولاية القضائية التي تعمل ضمنها، وغيرها من الجوانب الأساسية الأخرى:

المصدر: https://www.securemessagingapps.com

- تنزيل التطبيقات من مصادر موثوقة فقط . من المهم الاكتفاء بتحميل التطبيقات من المتاجر الرسمية دون غيرها، مع الحرص على مراجعة أذونات التطبيقات بانتظام على مختلف الأجهزة، لتفادي نقل البيانات إلى أطراف ثالثة.

- فصل الأجهزة عند استخدام تطبيقات مشبوهة . إذا اضطر المراسلون إلى استخدام تطبيقات من شركات وطنية قد تقوم بجمع بيانات المستخدمين ومشاركتها، مثل Vkontakte في روسيا أو WeChat في الصين، فإنه يُنصَح بالاعتماد على جهاز منفصل لا يحتوي بيانات حسّاسة.

- يُوصى بالاعتماد على كلمات مرور قوية وفريدة. يُنصَح باستخدام كلمات مرور قوية لحماية الأجهزة والمعلومات الحسّاسة، إذ ينبغي تجنّب استعمال نفس كلمة السر لعدة حسابات، أو حفظ كلمات السر في متصفحات أو مذكرات، مع تفادي استخدام معلومات شخصية، بينما يمكن الاستعانة بإحدى آليات إدارة كلمات المرور واتخاذ احتياطات وقائية إضافية، مثل التشفير الشامل.

- تفعيل المصادقة الثنائية (2FA). توفر المصادقة الثنائية طبقة إضافية من الحماية إلى جانب كلمات المرور، علماً أن مختلف أشكال المصادقة الثنائية تتضمن الرسائل القصيرة والمكالمات الصوتية والبريد الإلكتروني ومفاتيح الأمان وتطبيقات المصادقة، ومن أبرز الخدمات المتاحة في هذا الصدد تطبيقات Raivo للأجهزة العاملية بنظام iOS وAegis Authenticator للأجهزة العاملة بنظام Android.

- الحذر من محاولات التصيّد والبرمجيات الخبيثة. من المهم توخّي الحذر عند النقر على روابط من مصادر مجهولة، أو فتح مرفقات البريد الإلكتروني، أو تنزيل برمجيات غير مرخّصة، أو زيارة مواقع قد تكون مخترَقة، أو توصيل أجهزة USB مجهولة المصدر، علماً أن هذه الطرق عادةً ما تُستخدم لتثبيت برمجيات خبيثة في أجهزة المستخدِمين.

تُلخِّص هذه المقالة محتوى دورة تدريبية نظمتها مراسلون بلا حدود لفائدة الصحفيين والمدافعين عن حرية الصحافة في مارس/آذار 2023.